欧洲刑警组织(Europol)在上周日称,席卷全球的勒索病毒“想哭” ( WannaCry ) 在5月12日的第一轮攻击中已感染了150个国家的近20万台电脑。安全软件公司爱维士 ( Avast ) 在博客中指出,在首次袭击中,黑客的主要目标是俄罗斯、乌克兰和中国台湾。据360威胁情报中心统计,中国大陆有超过29000多个IP被感染。据报道,多地公安系统、学校、医院以及中石油旗下的2万座加油站都中招。

一、病毒是怎么蔓延开来的?

据《金融时报》报道,首轮袭击大约在伦敦时间5月12日的8点24分。一位欧洲用户无意中打开了邮件附件中的病毒压缩文件,导致病毒开始大肆传播。《纽约时报》根据博客MalwareTech 提供的数据,将首日病毒爆发的过程做成了动态地图。从监测数据来看,勒索病毒在全球迅速蔓延,欧洲成为第一轮袭击的重灾区。不少大型企业和机构也未能幸免于难,其中包括西班牙电信公司 ( Telefónica )、英国境内的61家医疗企业、法国汽车制造商雷诺 ( Renault )、德国联邦铁路公司 ( BAHN )、俄罗斯第二大移动运营商 MegaFon以及俄罗斯联邦储蓄银行 ( Sberbank ) 。

病毒扩散5小时地图:从美国东部时间5月12日上午11点至下午4时许,WannaCry病毒攻击的电脑已遍布世界各个大洲。(其中有部分在下午2点至3点的数据未被记录)图片来源:纽约时报

二、目前病毒被控制住了吗?

首轮袭击开始的5月12日正值许多国家的星期五——当周的最后一个工作日,多家媒体和机构认为病毒袭击可能会在周末结束、人们重返工作时变得更加不可遏制。但从监测数据来看,截至5月16日(周二),相较周日的感染情况,又有约10万台计算机受到感染,但病毒袭击的速度已经开始放缓。然而,根据5月17日路透社的报道,勒索病毒的幕后黑客组织“影子经纪人”(Shadowbrokers)宣称,将释放出更多的恶意病毒,并将采用出售恶意代码和数据的方式来替代勒索,形成“商业模式”。

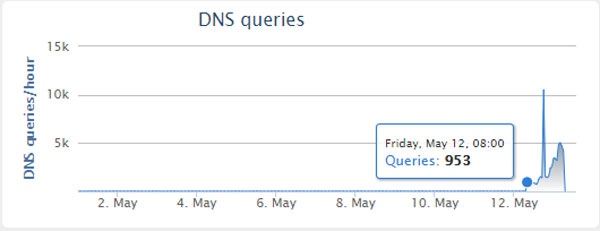

值得一提的是,WannaCry病毒首轮攻击的原本威力有可能更强,来自 Kryptos Logic (网络安全公司)的IT工程师 Marcus Hutchins通过控制关键域名,有效地限制了病毒的进一步传播。在分析病毒代码后,他发现在部分病毒代码的开头有一个特殊的域名地址:www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com。该域名在5月12日上午8点病毒开始攻击时,访问数量激增。

图片来源:MalwareTech

他还发现病毒存在一个 kill-switch 的开关。在攻击前,病毒会依据这一长串的域名来查看自身是否处于防病毒环境。在域名被注册后,查看防病毒环境的这一步会终止,所有的病毒会以为自己处于防病毒系统,就退出了攻击。这个发现在一定程度上限制了病毒的传播。

根据5月14日卡巴斯基的监测报告显示,在新一轮的病毒攻击中发现了两个新的变种,其中一种取消了 kill-switch 开关,但由于代码的编写缺陷,取消开关的 WannaCry 病毒暂时未引起大规模的攻击事件。

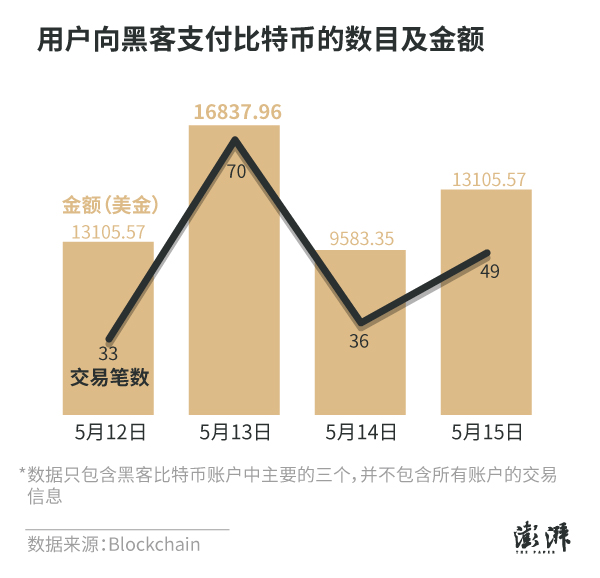

三、黑客收到了多少赎金?

WannaCry 病毒“绑架”的是用户数据。遭受病毒袭击的用户如想恢复数据,需要向黑客的比特币账户交付价值300美元的比特币,否则文件将被永久删除。澎湃新闻 ( www.thepaper.cn ) 在比特币平台 BlockChain 中查询了美国媒体 Quartz 公布的3个主要的黑客比特币账户(用于勒索的账户总数还不得而知)。截至5月15日,这3个账户共收到188笔转账,至少获得了28.48个比特币,按照当日市价估算,获利约49614美金。

美国国土安全部的电脑紧急应对小组称,并不支持遭受袭击的用户向黑客支付赎金,因为这还有可能会泄露自己银行信息。360安全技术负责人郑文彬在接受36氪采访时表示,从病毒规模来看,现在交付赎金的人并不是很多,且支付赎金并不能百分之百确保恢复文件。虽然已有国外研究机构验证,交付赎金后确实可解密文件。

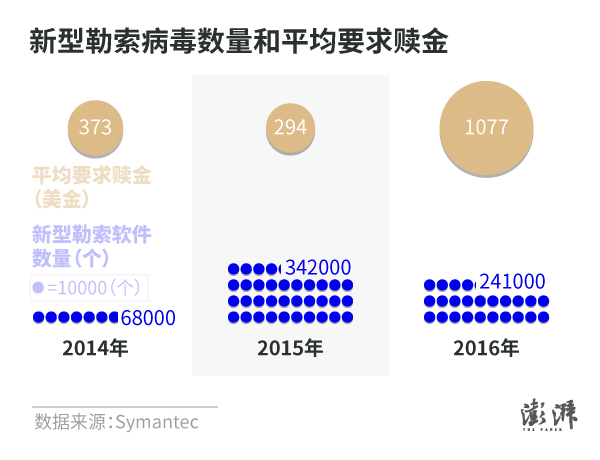

四、这类袭击以后会越来越普遍吗?

网络安全公司赛门铁克 ( Symantec ) 在《2017年网络安全威胁报告》中指出,勒索病毒袭击在近年来有愈演愈烈之势。从赛门铁克的监测数据来看,2016年勒索病毒攻击事件较前年增长了36%,从34万起上升到46.3万起。美国是遭受勒索软件袭击最多的国家,占到了34%;紧随其后的是日本和意大利,分别占到9%和7%。

五、黑客从哪里入侵了计算机?

卡巴斯基安全实验室发布的报告称,此次黑客使用的网络攻击工具是“永恒之蓝” ( Eternal Blue ),来源于美国国家安全局 ( NSA ) 的网络武器库。WannaCry 扫描开放的445文件共享端口,无需任何操作,只要用户开机上网,“永恒之蓝”就能在电脑里执行任意代码,植入勒索病毒等恶意程序。

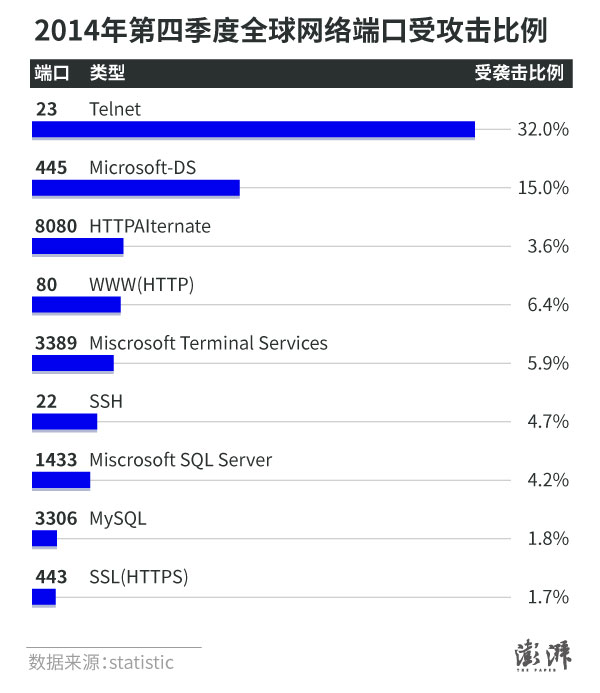

通过445端口,用户可以在局域网中轻松访问各种共享文件或使用共享打印机。然而,这个在“业内”毁誉参半的端口,本身也是黑客攻击的主要目标之一。根据 statistic 的数据显示,2014年第四季度的全球网络袭击中,对于445端口的袭击占到了15%,排在已知受攻击端口的第二位。

[责任编辑:郭晓康]